Ni siquiera una centralita virtual escapa de los ciberataques

Perú.- CLM, una empresa mayorista latinoamericano de valor agregado con enfoque en la seguridad de la información, la protección de datos, infraestructura para Datacenters y Cloud, advierte sobre un nuevo tipo de ataque realizado en cadena, con el objetivo de acceder a códigos fuente, crear procesos o actualizar mecanismos, infectando aplicaciones legítimas para distribuir malware. 3CXDesktopApp, una popular aplicación de 3CX utilizada para conferencias de voz y video y categorizada como una plataforma IP PBX (telefonía por Internet y video) ha sido comprometida en los últimos días como parte de un ataque en cadena llamado ‘SmoothOperator’, presentado por el grupo APT de Corea del Norte, Laberinto Chollima, asociado con Lázaro.

La información proviene de análisis que realizó SentinelOne, especializada en tecnologías de ciberseguridad basadas en inteligencia artificial que abarcan la prevención, detección, respuesta y caza de ataques, y por Picus Security, pionera en simulación de violación y ataque (BAS – Breach and Attack Simulation). Cabe destacar que ambas soluciones son distribuidas por CLM.

Según el CEO de CLM, Francisco Camargo, los ataques en cadena son amenazas emergentes que tienen como objetivo a los desarrolladores y proveedores de software. “En el caso de los ataques en cadena, los atacantes troyanizan una aplicación, es decir, instalan un parásito, un malware, que se distribuirá dentro de la aplicación, a miles de clientes y crea una puerta de acceso (backdoor) para que en otro software los malintencionados pueden usarlo para invadir el sistema”, explica el ejecutivo.

Para tener una idea del alcance de este ataque, 3CX afirma, en su sitio web, que tiene 600.000 empresas clientes, de varios segmentos como automotriz, proveedores de servicios administrados (MSP) de TI, manufactura, etc., con 12 millones de usuarios diariamente.

Según el análisis de Picus, en marzo de 2023, el grupo APT insertó un código malicioso en el código de la aplicación 3CXDesktopApp y los usuarios desprevenidos instalaron las versiones contaminadas mediante descargas directas o actualizaciones.

Detalles técnicos de un ataque en cadena

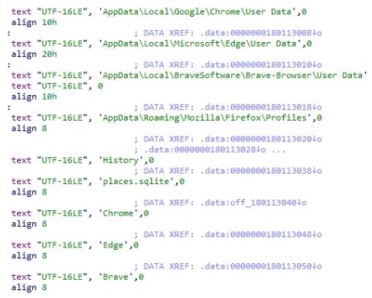

SentinelOne explica que en el caso de 3CXDesktopApp, la aplicación fue troyanizada, el primero de una cadena de ataque de múltiples etapas, cuando los archivos ICO adjuntos con datos base64 se extrajeron de Github, lo que luego condujo a una DLL de robo de información.

“A medida que analizamos el instalador malicioso, vemos que se desarrolla una interesante cadena de ataque de varias etapas. La aplicación 3CXDesktopApp sirve como un cargador de shellcode con shellcode ejecutado desde el espacio de almacenamiento dinámico. El shellcode carga reflexivamente una DLL, eliminando el «MZ» al principio. A esta DLL, a su vez, se le llama, a través de una aplicación denominada ‘DllGetClassObject’, con los siguientes argumentos:

1200 2400 «Mozilla/5.0 (Windows NT 10.0; Win64; x64)

AppleWebKit/537.36 (KHTML, like Gecko) 3CXDesktopApp/18.11.1197

Chrome/102.0.5005.167 Electron/19.1.9 Safari/537.36”

Así como el tamaño de esta cadena User-Agen”, indicó el informe de SentinelOne.

Según el análisis de Picus, las versiones afectadas de las versiones de 3CXDesktopApp son:

- 3CX DesktopApp – Electron Windows App

- versions 18.12.407 and 18.12.416

- 3CX DesktopApp – Electron Mac App

- versions 18.11.1213, 18.12.402, 18.12.407, and 18.12.416

Si bien estas versiones están firmadas con certificados digitales 3CX, se recomienda a los usuarios que no utilicen estas versiones.

En esta primera etapa, el troyano descargó archivos de iconos de un repositorio Github dedicado:

Después de la instalación, las versiones comprometidas de 3CXDesktopApp se ponen en contacto con los servidores C2 de control de los atacantes e instalan un malware de robo de información llamado ICONICSTEALER. Este programa maligno se utiliza para robar datos confidenciales de sistemas comprometidos.

Estos archivos de imagen ICO tienen datos codificados en Base64, adjuntos al final, que los atacantes decodifican y utilizan para descargar otra etapa del ataque. El archivo DLL parece ser un ladrón de información desconocido, destinado a interactuar con los datos del navegador, probablemente en un intento de permitir futuras operaciones a medida que los atacantes analizan la masa de clientes infectados.

La etapa final (cad1120d91b812acafef7175f949dd1b09c6c21a) implementa la funcionalidad de robo de información, incluida la recopilación de información del sistema y de los navegadores Chrome, Edge, Brave y Firefox. Esto incluye consultar el historial de navegación y los datos locales en los navegadores basados en Firefox y el historial de los navegadores basados en Chrome.

El 3CX PABX cliente está disponible para Windows, macOS y Linux; también hay versiones móviles para Android y iOS, así como una extensión de Chrome y una versión de cliente de Progressive Web App (PWA) basada en navegador. Picus informa que las versiones de Windows y macOS de 3CXDesktopApp también están afectadas.

Acerca del CLM

CLM es un mayorista latinoamericano de valor agregado con enfoque en la seguridad de la información, la protección de datos, infraestructura para Datacenters y Cloud. La compañía recibió recientemente tres premios: el título de mejor mayorista latinoamericano por Nutanix, premio alcanzado por calidad y velocidad en servicios prestados a canales; el premio Best Growth LA Partner de Lenovo/Intel por su crecimiento en ventas; y el título de Excelencia en la Distribución del InforChannel, logro que se debe al compromiso de CLM con la excelencia en el servicio y la búsqueda incesante para proporcionar las mejores soluciones y servicios a los socios comerciales. Con sede en São Paulo, Brasil, la compañía tiene subsidiarias en los Estados Unidos, Chile, Colombia y Perú. Con una extensa red VARS en Latino América y enorme experiencia en el mercado, CLM está constantemente en busca de soluciones innovadoras y disruptivas para proporcionar más valor para sus canales y clientes.

Para más información visite nuestros sitios web:

www.CLM.tech/co

Acerca de Picus Security

Picus Security es una solución no intrusiva que permite hacer una validación continua del nivel de efectividad de los controles de seguridad, utilizando miles de muestras de amenazas reales y escenarios de ataques mapeados con el Framework de MITRE, con el fin de mostrar brechas, antes de que lo hagan los ciberdelincuentes, reduciendo la carga de trabajo y optimizando la respuesta ante incidentes de seguridad. Además de fortalecer la eficacia de los controles de seguridad, Picus Security aumenta las capacidades de los equipos de seguridad, proporcionando una guía de mitigación por vendor gracias a las alianzas tecnológicas, al dar visibilidad las 24 horas los 7 días de la semana, brindando un entendimiento de panorama de amenazas, ayudando a fortalecer su postura de seguridad proactiva.

Acerca del SentinelOneSentinelOne es la única solución de seguridad cibernética que cubre la prevención, la detección, la respuesta y la caza de amenazas basado en Inteligencia Artificial, en endpoints, contenedores, cargas de trabajo en la Nube y dispositivos IoT en una sola plataforma XDR autónoma. Con SentinelOne, las organizaciones presentan total transparencia en todo lo que está sucediendo en la red, a la velocidad de la máquina, para derrotar a todos los ataques, en todas las etapas del ciclo de vida de la amenaza.Para obtener más información, visite www.sentinelone.com o siga a la compañía en @sentinelone, en LinkedIn o Facebook.